SplunkとContrastのインテグレーション

Contrast Security App for Splunkは、アプリケーションのポートフォリオ全体にわたって、実用的でタイムリーなアプリケーション脅威インテリジェンスを提供します。Contrast Securityのエージェントを組み込んだアプリケーションから、攻撃に関する以下の詳細情報が自動的に報告されます。

攻撃者のIPアドレス

認証されたユーザ名

攻撃の方法

影響を受けるアプリケーションとサーバ

攻撃の頻度と規模

侵害レベル

開始する前に

次のソフトウェアがあることを確認してください。

Splunk EnterpriseまたはSplunk CloudPlatform、バージョン:9.3、9.2、9.1、9.0、8.2、8.1、8.0

Contrast Security App for Splunk 2.0.1以降

Contrastエージェントが組み込まれたアプリケーション

手順1:Contrast Securityアプリをインストール

Splunkアプリケーションのインストールの詳細については、Splunkのドキュメントを参照してください。

アプリをインストール

SplunkでAppを選択します。

Contrast Security App for Splunkを検索します。

インストールを選択します。

インストール後、AppのドロップダウンにContrast Securityアプリが表示されます。

ファイルからアプリをインストール

Splunkbaseにログインします。

Contrast Security Appを検索します。

ダウンロードを選択し、ファイルを便利な場所に保存します。

SplunkでAppを選択します。

Appの管理を選択します。

ファイルからAppをインストールを選択します。

ダウンロードしたファイルを選択します。

また、以前にContrast Securityアプリをインストールした場合は、 Appをアップグレードを選択します。

アップロードを選択します。

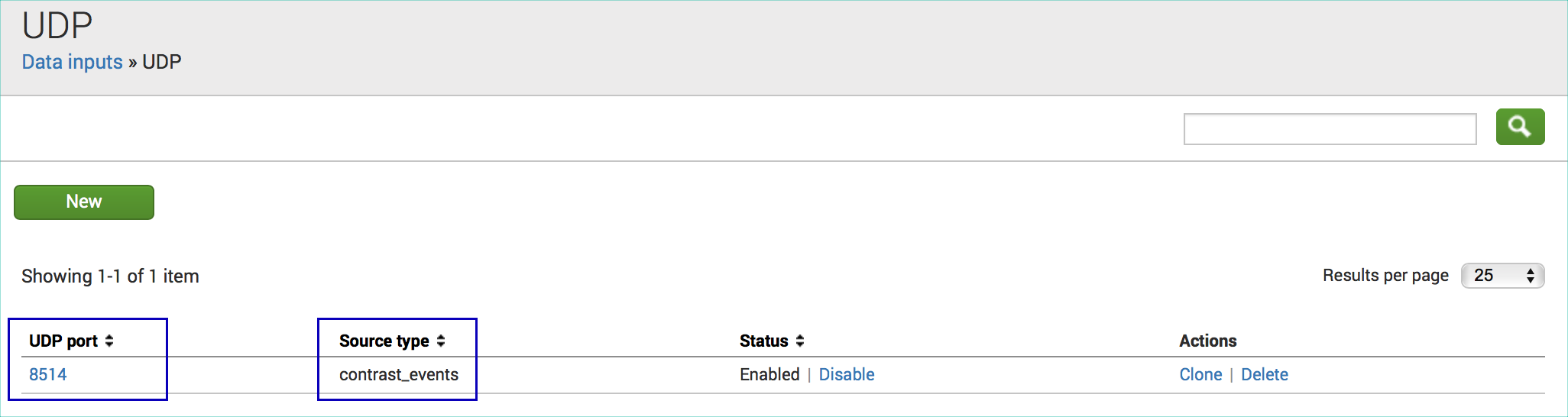

手順2:Splunkでsyslogレシーバを設定

Contrastエージェントは、SIEMイベントをCEF形式でUDPのSyslogイベントとしてストリーミングします。

Splunkで、設定 > データ入力を選択します。

新規にUDPリスナーを追加します。

ポート514を再利用するか、別のポートを選択します。

ソースタイプには、

contrast_eventsを指定します。保存を選択します。

手順3:Contrastエージェントを設定

Contrast Webインターフェイスで単一サーバを設定

Contrast Webインターフェイスのナビゲーションバーでサーバを選択します。

Contrast Protectがオンになっているサーバを選択します。

ページの右上にある設定(

)アイコンを選択します。

サーバの設定で、SyslogへProtectイベントの出力を有効にするを選択します。

Syslog出力の設定を指定します。

メッセージを送信するSplunkサーバの完全修飾ドメイン名

UDPポート

Syslog機能(メッセージが作成されたプロセス)

Syslog メッセージの重要度

保存を選択します。

Contrast Webインターフェイスで全ての新規サーバを設定

ユーザメニューから組織の設定を選択します。

サーバを選択します。

SyslogへProtectイベントの出力を有効にするを選択します。

Syslog出力の設定を指定します。

メッセージを送信するSplunkサーバの完全修飾ドメイン名

UDPポート

Syslog機能(メッセージが作成されたプロセス)

Syslog メッセージの重要度

保存を選択します。

エージェント設定ファイルを使用して設定

次の例に示すように、エージェント設定のYAMLファイルで syslogの設定を指定します。

agent: syslog: enable: true ip: splunk.mycompany.org port: 8514 facility: 12 # Set the log level of Exploited attacks. Value options are `ALERT`, # `CRITICAL`, `ERROR`, `WARNING`, `NOTICE`, `INFO`, and `DEBUG`. severity_exploited: CRITICAL # Set the log level of Blocked attacks. Value options are `ALERT`, # `CRITICAL`, `ERROR`, `WARNING`, `NOTICE`, `INFO`, and `DEBUG`. severity_blocked: WARNING # Set the log level of Probed attacks. Value options are `ALERT`, # `CRITICAL`, `ERROR`, `WARNING`, `NOTICE`, `INFO`, and `DEBUG`. severity_probed: NOTICE

手順4:SplunkでContrastのデータを表示

Splunkには、Contrastのデータを表示できる3つのダッシュボードがあります。

SplunkのAppで、Contrast Securityを選択します。

ダッシュボードを選択します。

次のダッシュボードを選択できます:

Attack Dashboard: このダッシュボードには、指定された期間にContrastがブロックした攻撃の概要、攻撃の標的となったアプリケーション、攻撃の種類と発生日時、最も頻繁に標的にされたURIが表示されます。

Attacks by Applications:このダッシュボードには、指定したアプリケーションについて、攻撃の数、検知およびブロックされたさまざまな種類の攻撃、指定された期間内のさまざまな攻撃タイプの分布、および最も攻撃された上位10件のURI が表示されます。

Attacks Geographical Distribution:このダッシュボードには、Contrastで検知およびブロックされた攻撃を地理的に表示します。

関連項目

以下のトピックで、エージェント設定ファイルにおけるエージェント固有のsyslog設定について詳しく説明しています。