攻撃イベントの表示

攻撃イベントは、監視対象のアプリケーションにおいて、Protectルールの違反やその他の疑わしいアプリケーションの動きがあった場合に発生します。

開始する前に

ロールベースのアクセス制御がオンになっている場合は、「攻撃データの閲覧」アクションのあるロールが必要です。このアクションを利用するには、Contrastサポートまでお問い合わせ下さい。

手順

Contrast Webインターフェイスのナビゲーションバーで攻撃イベントを選択します。

メインビューを設定するには、 グループ化でオプションを選択します。

攻撃イベントのグループを表示する場合は、グループの種類を選択します(現在のところ、唯一のオプションはソースIPです)。

例えば、ソースIPのアドレス「111.111.111.111」に複数の攻撃イベントがある場合、ソースIPでグループ化すると、すべてのイベントを集計したビューが表示されます。

グループ化のデフォルトは、ソースIPが選択されます。

個々の攻撃イベントをすべて表示する場合は、カーソルをグループ化ボックスに移動し、削除(

)アイコンを選択して、グループの選択を解除します。

ビューを絞り込むには、 フィルタを開くを選択してフィルタパネルを開きます。

次のいずれかのフィルタを使用します。

日付範囲:日付範囲を選択するか、カスタマイズ を選択して必要なデータ範囲を指定します。

デフォルトの日付範囲は12時間です。

深刻度:1つまたは複数の脆弱性の深刻度を選択します。

結果:攻撃イベントの結果の種類を1つ以上選択します。

ルール:攻撃イベントに関連するProtectルールを1つ以上選択します。

アプリケーション:利用可能なアプリケーションを1つ以上選択します。

環境:1つ以上のサーバ環境を選択します。

ソースIP:攻撃イベントに関連付けられているソースIPアドレスを1つ以上選択します。

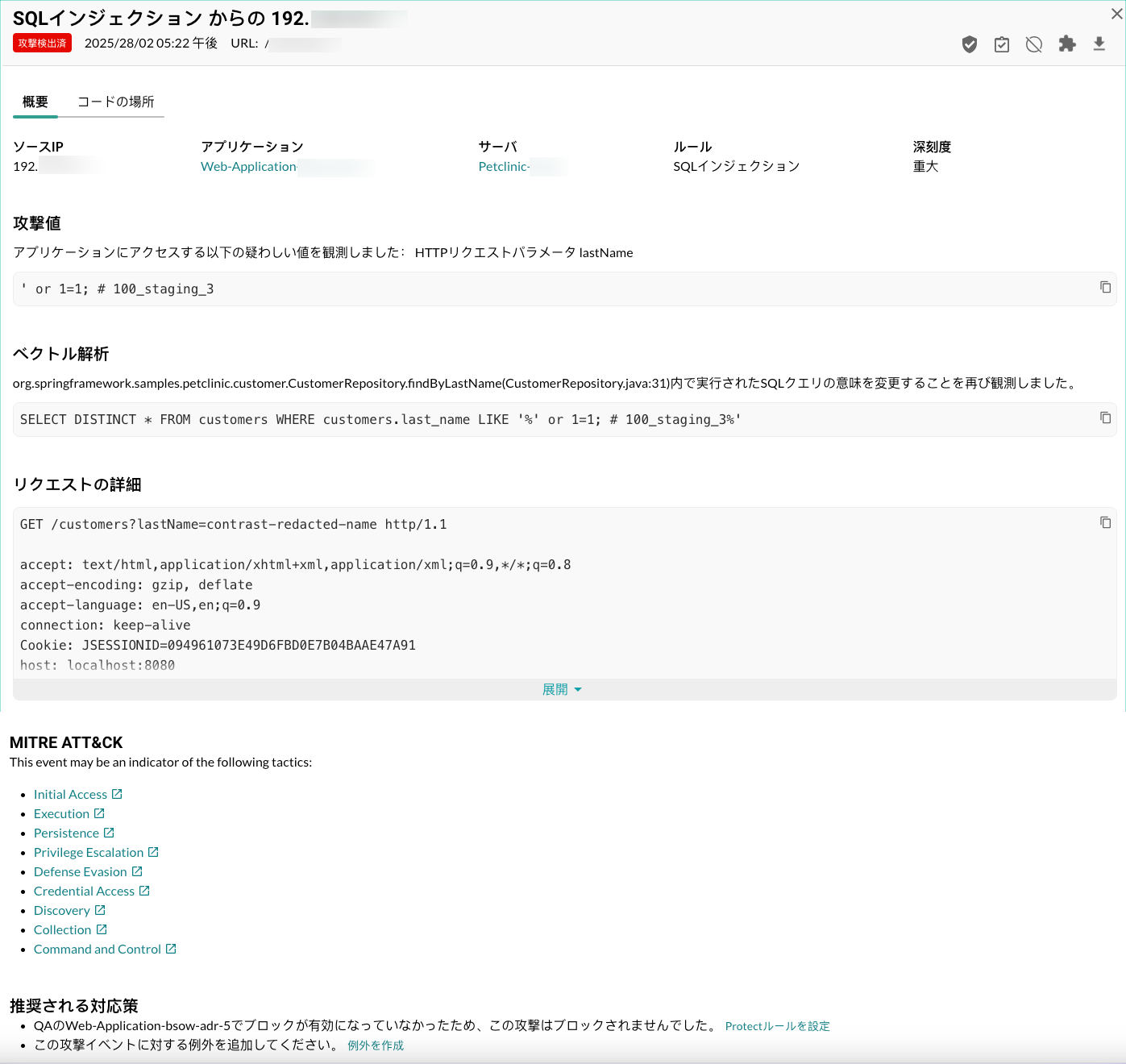

特定の攻撃イベントの詳細を表示するには、個々の攻撃イベント(グループではない)を選択します。このビューには以下が含まれます。

概要タブ:攻撃イベントの情報の概要で、以下の詳細が含まれます。

ソースIP:攻撃イベントの発生元のIPアドレス。

アプリケーション: 攻撃イベントの影響を受けたアプリケーション。

サーバ:アプリケーションに関連付けられているサーバ。

ルール:攻撃イベントに関連するContrastルール。

深刻度:Contrastで攻撃イベントに割り当てられた深刻度。

攻撃値:Contrastで観測された疑わしい値。

ベクトル解析:Contrastで観測された、悪意のある攻撃者がシステムにアクセスできるさまざまな経路や方法。

リクエストの詳細:攻撃イベントに関連付けられたリクエストでContrastで観測された詳細。

MITRE ATT&CK:MITRE ATT&CK戦術の情報へのリンクです。

MITRE ATT&CKフレームワークは、実世界で観測された攻撃者の戦術や手法をまとめたナレッジベースです。

単一の攻撃イベントが複数の戦術にマッピングされることがあります。多段階の攻撃イベントが発生した場合、観測されたイベントは、より大規模な攻撃連鎖内の単一のアクションを表している可能性があります。あるいは、脅威ベクトルを示している可能性もあります。

イベントデータを、WAF(Webアプリケーションファイアウォール)やEDR(エンドポイントにおける検知と対応)ソリューションなど、他のセキュリティツールからのセキュリティ情報と組み合わせることで、戦術をより正確に特定することができます。この精緻化により、攻撃の全容を把握することができます。

イベントをATT&CK戦術にマッピングすることは、リスク評価において非常に重要です。これにより、リスクの高い領域を特定し、新しい検知方法の開発に優先順位を付けることができます。このプロセスは、セキュリティカバレッジの拡大につながります。

詳細については、 MITRE ATT&CKをご覧ください。

推奨される対応策:攻撃イベントに対して防御するためにContrastが推奨するアクション。

コードの場所タブ:利用可能な場合、攻撃イベントが検知されたコード内の場所に関する情報が表示されます。利用可能な情報がない場合、このタブは表示されません。表示される詳細は次のとおりです。

ファイル:攻撃イベントに関連するファイル。

メソッド:攻撃イベントに関連するメソッド。

スタック:攻撃イベントに関連するコードスタック。

処理: 次のアクションを使用できます。

Protectルールを設定してイベントをブロックまたは監視

「拒否リストにIPを登録」画面で、以下を入力し追加を選択します。

ポリシーの名前

拒否したいIPアドレスと、オプションでサブネットマスク。IPv4およびIPv6では、CIDR表記(Classless Inter Domain Routing)がサポートされています。

選択したイベントのソースIPのアドレスがデフォルト値として表示されます。

有効期限

イベントの詳細をJSONファイルにダウンロード

攻撃イベントのビュー

グループ化されたビューを使用しているか、個々のイベントのビューを使用しているかによって、攻撃イベントの一覧には次の情報が表示されます。

列 | グループ表示 | 個別表示 |

|---|---|---|

ソースIP | 複数の攻撃イベントが発生したIPアドレス。 各攻撃イベントのこの詳細を表示するには、グループ行を選択するか、「グループ化」の選択を解除します。 | 攻撃イベントが発生したIPアドレス。 |

深刻度 | グループ内の攻撃イベントの各深刻度の数を示す棒グラフ。 | 攻撃イベントの深刻度:

|

ルール | 攻撃値が違反したContrastルールの数。 各攻撃イベントのルール名を表示するには、グループ行を選択するか、「グループ化」の選択を解除します。 | 攻撃値が違反したContrastルールの名前。 |

アプリケーション | Contrastが攻撃イベントを検出したアプリケーションの数。 アプリケーション名を表示するには、グループ行を選択するか、「グループ化」の選択を解除します。 | 攻撃値が違反したContrastルールの名前。 |

サーバ | Contrastが攻撃イベントを検知したサーバの数。 各攻撃イベントのサーバ名を表示するには、グループ行を選択するか、「グループ化」の選択を解除します。 | Contrastが攻撃イベントを検知したサーバー名。 |

検出 | Contrastがグループ内の攻撃イベントを検知した期間。 各攻撃イベントの検出期間を表示するには、グループ行を選択するか、「グループ化」の選択を解除します。 | Contrastが攻撃イベントを検知した時刻。 |

結果 | グループ内の攻撃イベントの結果の種類の数を示す棒グラフ。 各攻撃イベントの結果を表示するには、グループ行を選択するか、「グループ化」の選択を解除します。 | 攻撃イベントの結果。 考えられる結果は、深刻度の順に次のとおりです。

|

URL | 表示なし 各攻撃イベントのURLを表示するには、グループ行を選択するか、「グループ化」の選択を解除します。 | 攻撃者が攻撃イベントに使用したパス。 |

攻撃値 | 表示なし 各攻撃イベントの攻撃値を表示するには、グループ行を選択するか、「グループ化」の選択を解除します。 | 攻撃者が送信した値で、Contrastエージェントがシンクへの送信を検知した値。 |

処理 | グループ化された表示で攻撃イベントに対して実行できるアクション:

各攻撃値に対するその他のアクションを表示するには、グループ行を選択するか、「グループ化」の選択を解除します。 | 攻撃イベントに対して実行できるアクション:

|