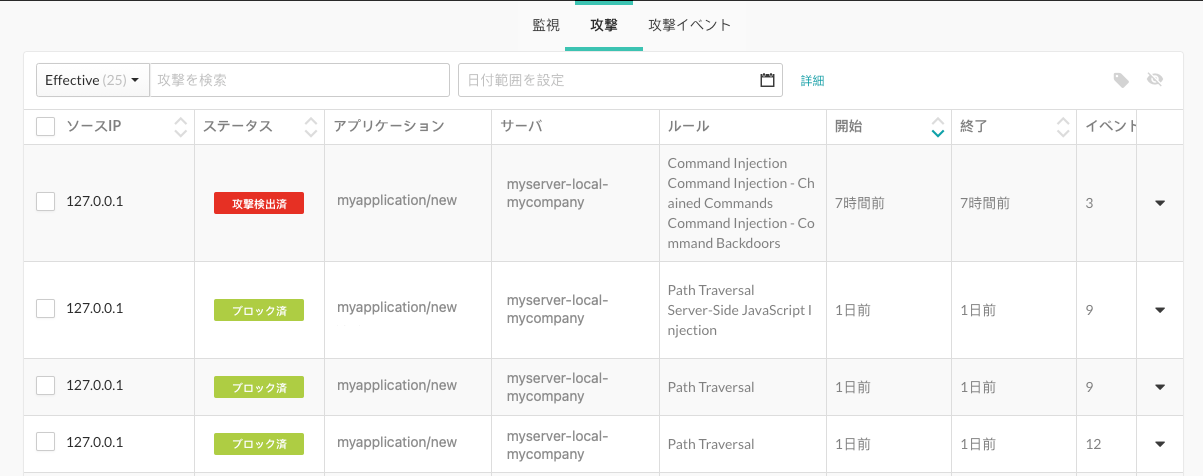

攻撃の表示

攻撃の一覧には、組織内で発生した全ての攻撃が表示されます。

Contrast Webインターフェイスのナビゲーションバーで攻撃を選択します。

組織内で発生した全ての攻撃を表示するには、攻撃タブを選択します。

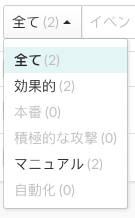

表示を絞り込むには、次のいずれかのフィルタを選択します。

全て: 全ての攻撃を表示

効果的: ステータスがブロック済、疑わしい、攻撃検出済の攻撃を表示

本番: 本番サーバで発生した攻撃を表示

積極的な攻撃: 現在進行中の攻撃を表示

マニュアル: 1秒あたりのリクエストが20未満の攻撃を表示。人間のマニュアル操作によって攻撃が発生している可能性あり。

自動化: 1秒あたりのリクエストが20を超える攻撃を表示。悪質なボットによって攻撃が発生している可能性あり。

攻撃の詳細を表示するには、ソースIP列でソース名かIPアドレスを選択します。

攻撃内の攻撃イベントを確認するには、概要タブを選択します。

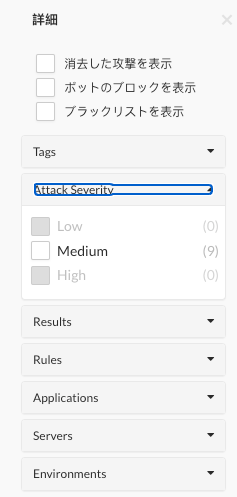

さらに表示を絞り込むには、日付範囲の横にある詳細をクリックするとフィルタを選択できます。

攻撃イベントの詳細を表示するには、ソースIPを選択します。

各イベントの時刻を表示するには、攻撃期間の下にあるタイムラインを表示を選択します。

備考タブを選択すると、イベントの発生率、深刻度、攻撃者などの情報が表示されます。

履歴タブを選択すると、チーム内でコメントを共有したり参照できます。

既存のコメントを参照したり、コメントを追加をクリックして新規のコメントを入力できます。

攻撃の詳細

Contrastで参照できる攻撃データには、以下の項目があります。

ソースIP:攻撃が発生しているIPアドレス。

ステータス:攻撃の現在のステータス。

攻撃のステータスは、攻撃内の攻撃イベントで最も深刻度が高いものによって決定されます。攻撃内に攻撃検出済のステータスのイベントがある場合、その攻撃のステータスは攻撃検出済になります。 「攻撃検出済」のイベントがない場合、ステータスは次に高い深刻度のイベントのステータスになります。 深刻度の順序は、最も高い順に次のようになります。

攻撃検出済:Contrastが明らかな攻撃を検知して確定したとしても、 該当するルールのモードが監視に設定されている場合、そのリクエストはブロックされません。

このステータスは、Contrastが攻撃が発生したと確定したルール(入力トレース)にのみ適用されます。Contrastで攻撃の発生が確定されるのは、ペリメータで高い信頼性のしきい値に達した攻撃、またはシンクで監視・確認された攻撃です。

疑わしい:Contrastが攻撃を検知して、該当するルールによって攻撃が疑わしいと報告されたとしても、そのルールのモードが監視に設定されている場合、そのリクエストはブロックされません。このステータスは、Contrastが攻撃が発生したことを確証できないルール(非入力トレース)に適用されます。

ブロック済:Contrastが攻撃を検知し、該当するルールのモードがブロックに設定されている場合、リクエストがブロックされます。

ブロック済(P):このステータスは、「ペリメータでブロック」と「ブロック」の両方のモードをサポートするルールに適用されます。

アプリケーションでリクエストが処理される前にContrastが攻撃を検知し、該当するルールがペリメータでブロックに設定されている場合、リクエストがブロックされます。

ルールのモードがペリメータでブロックに設定されていたとしても、ペリメータではない攻撃をContrastが検知した場合には、 リクエストはブロックされ、ステータスはブロック済になります。

探査検出:Contrastが攻撃を検知しても確定せず、該当するルールのモードが監視に設定されている場合、攻撃はブロックされません。 確定されない攻撃とは、ペリメータで高い信頼度のしきい値まで達しなかった攻撃であり、シンクで監視はされても検知されなかった攻撃です。

アプリケーション:攻撃が行われている間に、そのIPアドレスからの攻撃イベントが確認された全てのアプリケーション。

サーバ:攻撃が行われている間に、そのIPアドレスからの攻撃イベントが確認された全てのサーバ。

ルール:攻撃が行われている間に、そのIPアドレスから発生した全ての攻撃の種類。

開始:攻撃の時間範囲内で、そのIPアドレスから検知された最初の攻撃イベントのタイムスタンプ。

終了:攻撃の時間範囲内で、そのIPアドレスから検知された最後の攻撃イベントのタイムスタンプ。

イベント:攻撃を構成する攻撃イベントの数。