攻撃

攻撃とは、アプリケーションやサーバを標的とした攻撃イベントのグループです。Contrastで攻撃として含まれる攻撃イベントは複数あり、次のようなものがあります(ただし、これらに限定されません)。

SQLインジェクション

信頼できないデータのデシリアライゼーション

コマンドインジェクション

その他、多数の一般的に広く知られている脆弱性

同一のIPアドレスから60分以内に複数の攻撃イベントが検出された場合、Contrastではこれらのイベントを攻撃としてグループ化します。コードを修正した後に、同じIPアドレスから新たなイベントが検出されると、新たな攻撃として表示されます。

ダッシュボードに表示される攻撃の日付は、ローカルのタイムゾーンではなく、Contrastタスクが実行されたContrastサーバ上の時間に基づきます。

イベントデータの保持

Contrastでは、攻撃イベントのデータは30日間保持されてから、削除されます。攻撃データをより長期間保持するには、以下を行います。

Webhookは、指定されたイベントが発生した場合にのみ、POSTリクエストでデータを受信します。Webhookはイベントを確認すると、データを収集して指定されたURLに送信します。

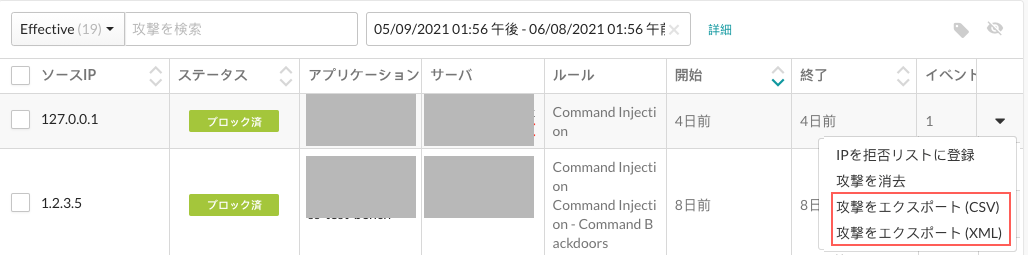

攻撃の行の最後にある矢印を選択し、ドロップダウンメニューから攻撃をエクスポート(CSVかXML形式)を選択 します。

探査検出イベントデータの除外

探査検出(PROBED)の結果の攻撃イベントのデータの保存を停止することを選択できます。問題が発生する可能性が低い攻撃に対するデータベースストレージの消費を抑えるには、これを行うことをお勧めします。

探査検出イベントデータの保存を停止するには、contrast-server.vmoptionsファイルで以下のJVM引数を使用します。

contrast.feature.TS-37298_do_not_save_probed_attack_events=on

この設定は、お使いのContrastインスタンス内の全ての組織に適用されます。

操作

Contrastで、次のような操作ができます。