SplunkとContrast Security ADRのインテグレーション

Contrast Security ADRとSplunkのインテグレーションにより、 ADRからインシデントの詳細がSIEM(セキュリティ情報/イベント管理)、SOAR(キュリティのオーケストレーションと自動化による対応)、XDR(拡張型の検知と対応)などの環境に送信され、インシデントを他の脅威検知・対応ソリューションと関連付けることができます。

仕組み

Contrast Security ADR for Splunkアプリを設定すると、検知された攻撃イベントと観測データが Contrast Securityのプラットフォームから SplunkのHTTPイベントコレクターに送信されます。

Contrast Security ADR for Splunkアプリはsplunkbase.comにあり、次のことがSplunkで可能になります。

HTTPイベントコレクター経由で受け取ったデータの解析・正規化

SplunkでのContrast Security ADRのダッシュボード、レポート、検索の表示

SOCアナリストがアプリケーションセキュリティ関連のインシデントを解決するのを支援するための運用ガイドの提供

開始する前に

設定を開始する前に、以下が必要です。

Splunk Enterprise 9.2、詳細は

インストールガイドを参照して下さい。

Splunk CIM(情報共通化標準) 5.x以降

Contrastエージェントが組み込まれたアプリケーション

Install the ContrastContrast Security ADR application in Splunk

マーケットプレイスからインストール

Splunk Enterpriseで、Appを選択し、他のAppのサーチを選択します。

Contrast Security ADR for Splunk 1.0を検索します。

要件を確認します。

インストールを選択します。

手順2に進みます。

インストール後、AppのドロップダウンにContrast Security ADR for Splunkが表示されます。

ファイルからインストール

Splunk Enterpriseで、Appを選択し、他のAppのサーチを選択します。

Contrast Security ADR for Splunk 1.0を検索します。

ダウンロードを選択し、ファイルを便利な場所に保存します。

Appの管理を選択します。

ファイルからAppをインストールを選択します。

ダウンロードしたファイルを選択します。

[en] Optionally, select Upgrade app if you previously installed the Contrast Security ADR application.

アップロードを選択します。

手順2に進みます。

インストール後、AppのドロップダウンにContrast Security ADR for Splunkが表示されます。

手順 2:Splunk CIMを設定

Splunk Enterpriseで、Appを選択し、他のAppのサーチを選択します。

Splunk Common Information Model (CIM)を検索します。

インストールを選択します。

Splunk.comのメールとパスワードを入力します。

同意ボタンとログインボタンを選択します。

手順3に進みます。

インストール後、Appのドロップダウンにアプリが表示されているはずです。

Set up an HTTP Event Collector input in Splunk

Splunkで攻撃イベント用のHTTPイベントコレクターの入力を設定する

Splunk Enterpriseで、Settings > Data Input > HTTP Event Collectorを開きます。

HTTP 経由でデータを受信するトークンを識別するための名前を入力します。この名前は覚えておいて下さい。

ページ上部の新規トークンボタンを選択します。

フィールドに入力し、次へを選択します。

ソースタイプの選択を選び、ソースタイプに

contrast:adrを指定します。データを格納するのに優先するインデックス(

contrastなど)を選択します。インデックスが存在しない場合、こちらに記載されている手順に従ってインデックスを作成して下さい。確認ボタンを選択します。

実行ボタンを選択します。

「正常に作成されました」のページでトークン値をコピーします。これは、手順4のインテグレーションで必要になります。

手順4に進みます。

手順4:Contrast Security ADRを設定

[en] Configure the integration in Contrast Security to send attack events to the Splunk application.

[en] In Contrast, go to the user menu and select Organization settings > Integrations.

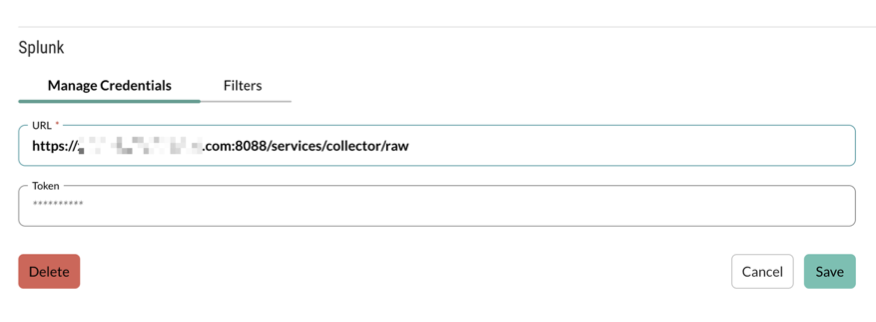

[en] Select the Splunk option under the ADR Integrations section.

[en] Under the Manage Credentials tab, enter the URL and token information for the destination HTTP Event Collector as configured in setting up an Event Collector for attack events. See the official Splunk Documentation for more details.

注記

[en] Ensure your URL specifies the /services/collector/raw portion of the URL

[en] Select Save.

[en] Continue to Set up macros to search for events.

手順5:イベントを検索するマクロを設定

マクロは、Contrast Security ADRのイベントが保存されているインデックスを追跡するために使用されます。このマクロは、CIMマッピングおよび相関検索に使用されます。

Splunk Enterpriseで、設定>詳細サーチを選択します。

サーチマクロを選択します。

新規追加を選択します。

contrast_searchマクロを検索します。マクロ名を選択して編集します。

HTTPイベントコレクターの入力で指定したインデックス名を、攻撃イベント用のHTTPイベントコレクターの設定時に構成したインデックスとして呼び出します。

保存を選択して、Contrast Webhookデータが保存されているインデックスのマクロを更新します。

マクロを検証するには:

Splunk Enterpriseで、AppメニューからContrast Security ADR for Splunk 1.0を選択します。

検索を選択します。

検索ボックスに

contrast_searchと入力します。時間範囲を全時間に設定します。

検索を選択します。

検索が完了すると、Contrast ADRのイベントが表示されるはずです。

手順6に進みます。

手順6:CIM データモデルを設定

Contrast ADRのイベントを認識するように侵入検知(Intrusion Detection)マクロを設定します。

Splunk Enterpriseで、設定>詳細検索 > マクロに移動します。

Splunk Common Information Model(CIM)アプリケーションを選択します。

cim_Intrusion_Detection_indexesを検索して、選択して編集します。定義を

eventtype=contrast_adrとして編集します。保存を選択します。

手順7に進みます。

手順7:SplunkでContrast ADRのデータを表示

Splunkには、Contrastのデータを表示できる3つのダッシュボードがあります。

SplunkのAppで、Contrast ADR for Splunkを選択します。

ダッシュボードを選択します。

次のダッシュボードを選択できます:

Attack Dashboard: このダッシュボードには、指定された期間にContrastがブロックした攻撃の概要、攻撃の標的となったアプリケーション、攻撃の種類と発生日時、最も頻繁に標的にされたURIが表示されます。

Attacks by Applications:このダッシュボードには、指定したアプリケーションについて、攻撃の数、検知およびブロックされたさまざまな種類の攻撃、指定された期間内のさまざまな攻撃タイプの分布、および最も攻撃された上位10件のURI が表示されます。

Attacks Geographical Distribution:このダッシュボードには、Contrastで検知およびブロックされた攻撃が地理的に表示されます。