Contrast AssessとAmazon Security Lakeとのインテグレーション

Contrast AssessとAmazon Security Lakeを連携して、検出結果やその他の関連するセキュリティデータを自動的にプッシュできます。

開始する前に

設定を開始する前に、以下が必要です。

AWSリージョン

AWSでカスタムソースを作成

AWSで、Amazon Security Lakeにアクセスします。

カスタムソースを選択します。

カスタムソースの作成をクリックします。

任意のデータソース名を入力します。

OCSFイベントクラスをSecurity Findingに設定します。

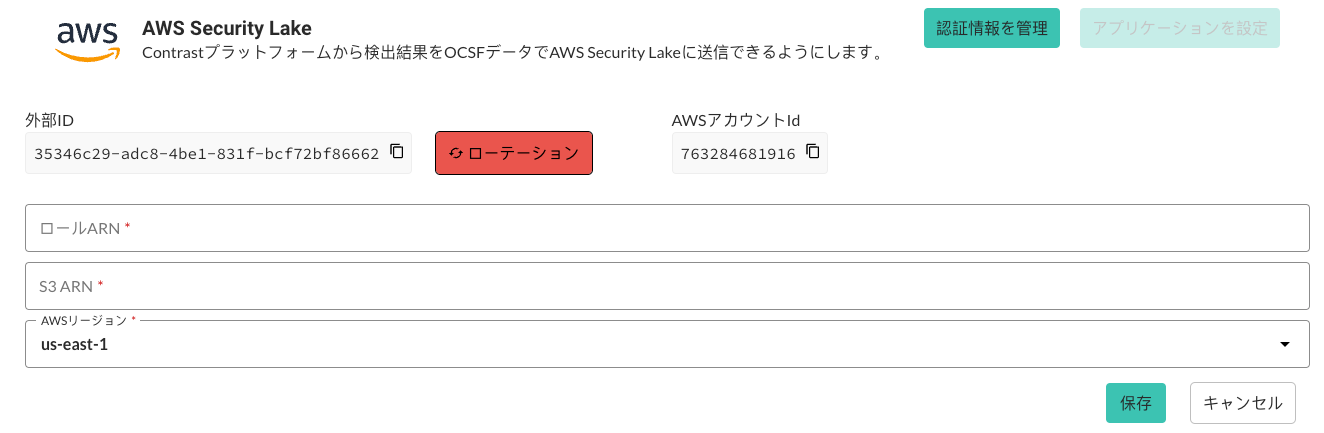

AWSアカウントIDと外部IDを入力します。

これらのIDは、ContrastのインテグレーションページのAmazon Security Lakeセクションにあります。Contrast Webインターフェイスのユーザメニューから、組織の設定>インテグレーション選択します。

カスタムソースを作成したら、生成されたAWSロール ARNとS3 ARNを取得してください。れらはAWSに接続するために必要です。

続けて、Amazon Security Lakeへの接続を設定します。

Amazon Security Lakeに接続

Contrast Webインターフェイスで、ユーザメニューにアクセスし、組織の設定 > インテグレーションを選択します。

プラットフォーム連携にあるAmazon Security Lakeを選択します。

Credentialsを選択します。

先ほど生成されたAWSロール ARNとS3 ARNを入力します。

一覧からAWSリージョンを選択するか、手動で入力します。

保存を選択します。

続けて、Contrast Assessのアプリケーションを設定します。

Contrast Assessのアプリケーションを設定

認証情報を設定したら、アプリケーションの設定に進みます。

Contrast WebインターフェイスのAmazon Security Lakeのセクションで、Applicationsを選択します。

全てのAssessアプリケーションに対してAmazon Security Lakeとのインテグレーションを有効にするか、一覧から特定のアプリケーション名を指定するかを選択します。

保存を選択します。

再試行の仕組み

Contrast AssessとAmazon Security Lake間の同期が失敗した場合、再試行の仕組みによってデータの信頼性が確保されます。

イベントの同期に失敗した場合、そのイベントは保存されて、GMT時間の毎晩午前0時(日本標準時はGMT+09時)に再試行されます。

再試行の回数は1回づつ増加して、最大3回まで72時間行われます。3回目の再試行に失敗すると、イベントは破棄されます。

脆弱性作成イベントが失敗し、保存された場合、失敗したイベントに関連するその後の更新や削除の操作は、正しい状態を維持するために時系列で保存および再生されます。