スキャンの脆弱性ワークフロー

本項では、Contrast Scanによって報告される脆弱性を管理するためのワークフローについて説明します。

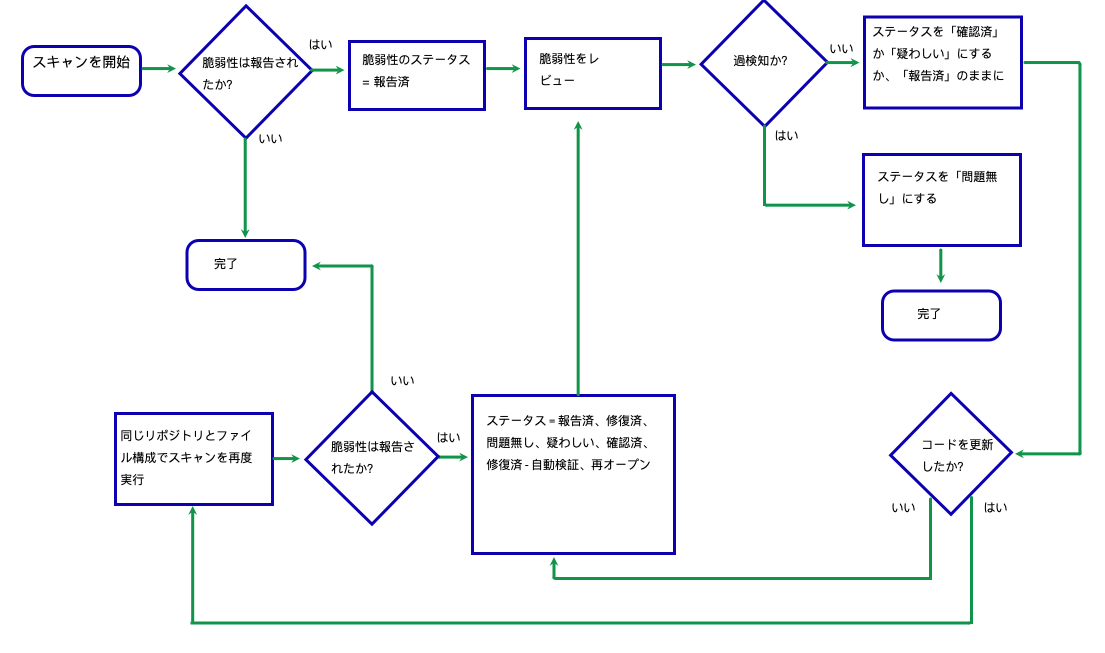

図:スキャンの脆弱性ワークフロー

この図は、Contrast Scanで報告される脆弱性を管理するために推奨されるワークフローです。

スキャンの脆弱性を管理するワークフロー

スキャンプロジェクトを作成して、スキャンを実行します。

特定のプロジェクトのスキャンを毎回実行するたびに、同じリポジトリとファイル構成を使用していることを確認してください。

新たな脆弱性が検出された場合、脆弱性のステータスはContrastによって報告済に設定されます。

検出結果をレビューします。

報告された脆弱性が過検知である場合、またはコードの変更を必要としない場合は、ステータスを 問題無しに変更し、コメントを追加します。

検出結果が真陽性(正しい判定)の場合は、開発担当がコードを修正する必要があることを示すために、脆弱性のステータスを確認済に変更します。

脆弱性の情報に基づく検出結果は正しい判定であるが、その妥当性を判断するためにさらに調査が必要だと思われる場合は、ステータスを疑わしい に変更することがより適しています。

コードを修正したり、無関係なファイルやフォルダを除外します。

スキャンを再度実行します。

再実行後のスキャンで脆弱性が見つからなかった場合、Contrastによってステータスが 修復済に変更されます。

再実行後のスキャンでステータスが問題無し、確認済または疑わしいの脆弱性が検出された場合、現在のステータスが保持されます。

以前に報告された脆弱性に関連するファイルやフォルダをスキャンの対象から除外しており、その脆弱性のステータスが確認済または疑わしいであった場合、スキャンによって脆弱性が検出されなくなると、ステータスが修復済に変更されます。

脆弱性のステータスが修復済であり、再実行後のスキャンで脆弱性が検出された場合、 Contrastによってステータスが再オープンに変更されます。

脆弱性のステータスが5回のスキャン実行で修復済になった場合、 Contrastによってステータスが修復済 - 自動検証に変更されます。

全ての脆弱性に対応するまで、手順2から4を繰り返します。