スキャン結果の分析

スキャンは、アプリケーション内のデータフローを観察し、検出した脆弱性を報告します。

結果を調査した後、アプリケーションのコードを修正して再度スキャンを実行し、脆弱性が修正されているか確認します。

スコアリング

Contrastでは、アプリケーションの潜在的なセキュリティリスクを表す各スキャンのスコアが算出されます。

スコアリングは、ステータスが問題無しである脆弱性を除き、動的ではありません。

動的スコアリングの使用方法については、動的スコアリングをご覧下さい。その他の脆弱性については、スキャンを再度実行して、コードの変更後に更新されたスコアを確認して下さい。

スコアの算出には、Contrastのアプリケーションのスコアガイド記載されている基本のスコアリング方法が使用されます。

開始する前に

Contrast Scanの脆弱性ワークフローで、Contrast Scanによって報告される脆弱性を管理するためのワークフローについて説明しています。

手順

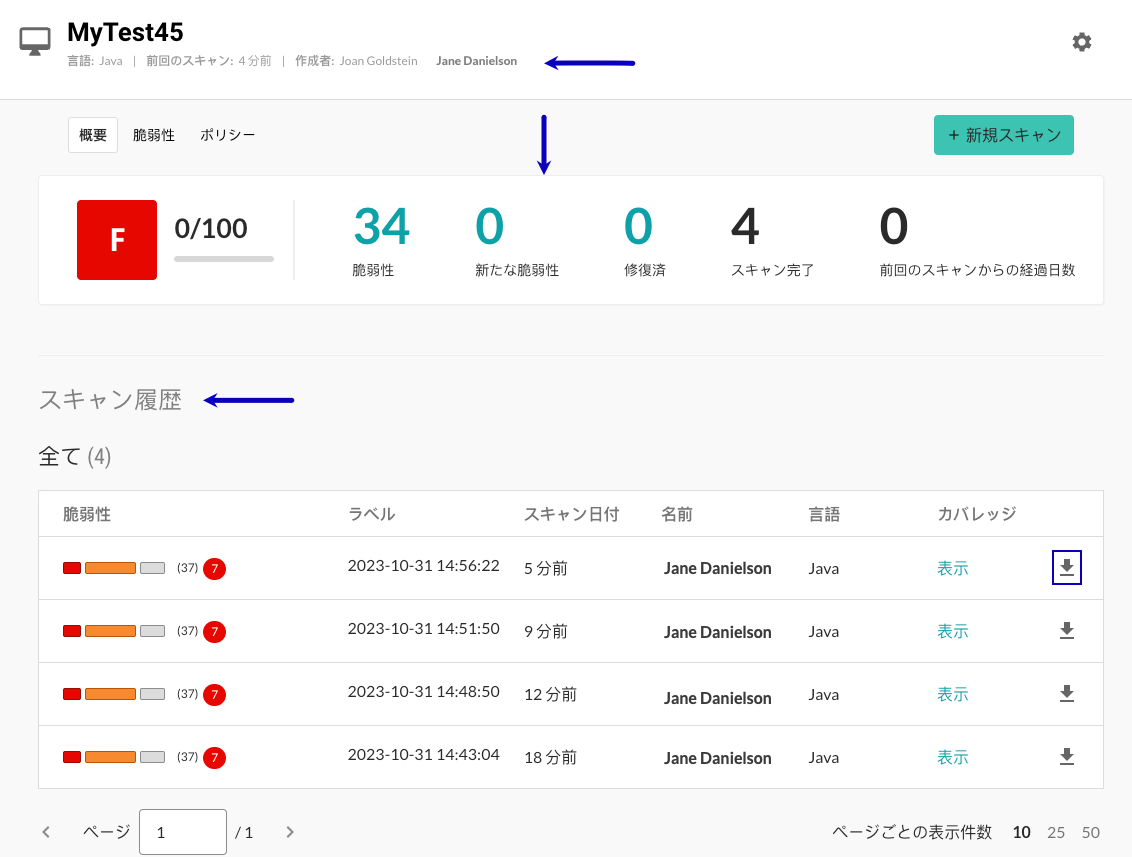

スキャンが完了したら、脆弱性の情報、プロジェクト作成者、各スキャンを実行したユーザを確認できます。

Contrast Webインターフェイスのナビゲーションバーでスキャンを選択します。

スキャンページに、スキャンプロジェクトの一覧が表示されます。

スキャンプロジェクトを選択します。

「概要」タブでは、スキャン結果の概要とプロジェクト内のスキャンの一覧が表示されます。

概要セクションには、次の情報が表示されます。

スコア: プロジェクトの最新のスキャンに基づいて、アプリケーションの潜在的セキュリティリスクをレターグレードで表します。

脆弱性: 最新のスキャンで検出された脆弱性の数。検出された脆弱性の詳細を表示するには、数字を選択します。

新たな脆弱性: 最新のスキャンで検出された新たな脆弱性の数。この値には、以前のスキャンで検出され、修正されていない脆弱性は含まれません。

例:

「スキャン1」で3件の脆弱性が検出された場合:

脆弱性の数は3です。

新たな脆弱性の数も3です。

アプリケーションのコード変更により新たな脆弱性が1件発生し、既存の脆弱性が修正されていない場合に「スキャン2」を実行した場合:

脆弱性の数(検出された全ての脆弱性)は、4になります。

新たな脆弱性の数(スキャン2で新たに検出されたもの)は、1になります。

新たな脆弱性の詳細を表示するには、数字を選択します。

修復済: アプリケーションのソースコードや設定ファイルを変更することによって修正された脆弱性の数。

修復済の脆弱性の詳細を表示するには、数字を選択します。

スキャン完了: プロジェクトで完了したスキャンの数。

完了したスキャンの詳細を表示するには、数字を選択します。

前回のスキャンからの経過日数: 最後のスキャンが完了してからの日数。

「スキャン履歴」には次の情報が表示されます。

スキャンの行の末尾にあるダウンロードアイコン(

)を選択すると、結果が SARIFファイルにエクスポートされます。

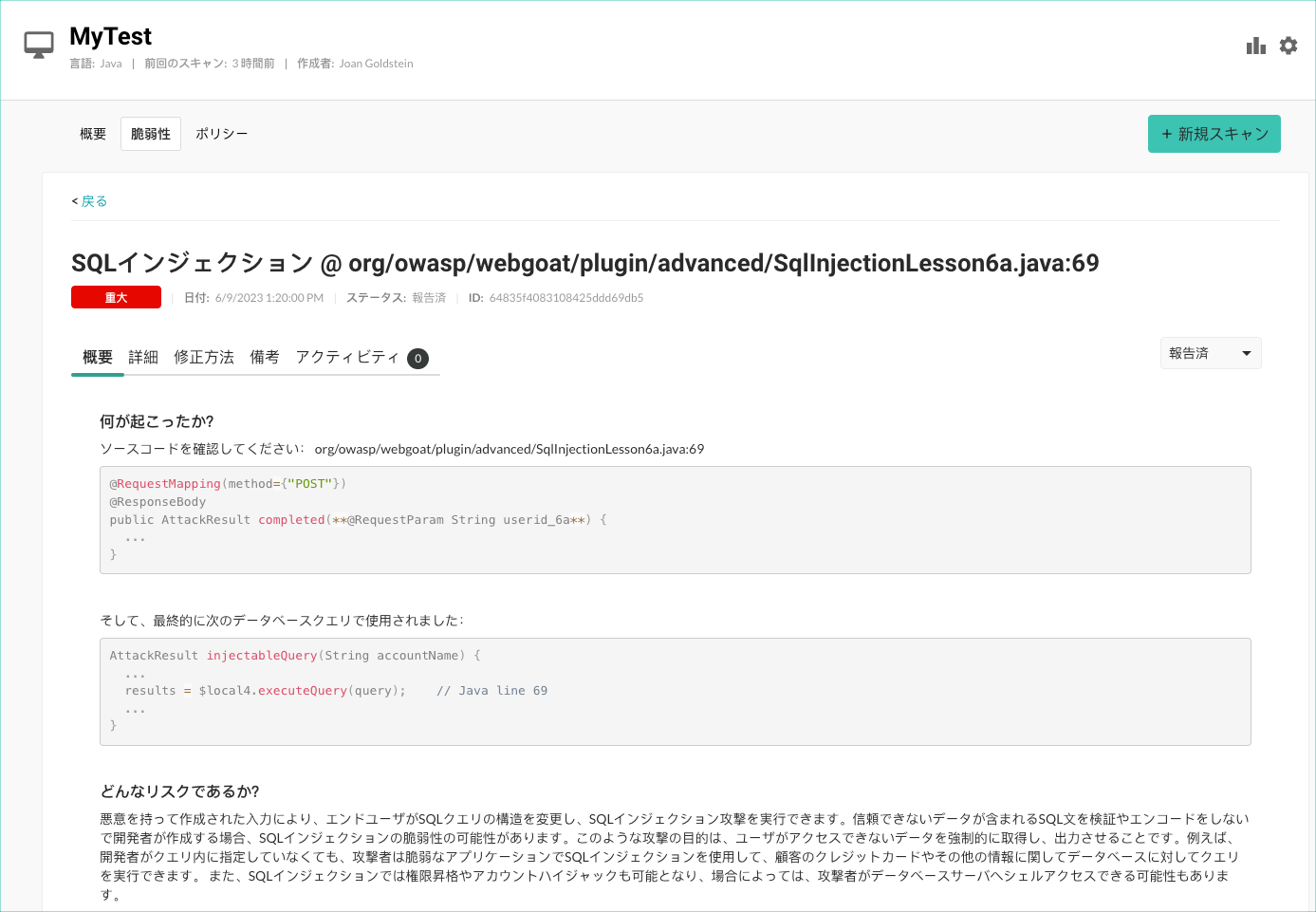

特定の脆弱性に関する詳細情報を表示するには、脆弱性タブを選択し、該当の脆弱性を選択します。

選択した脆弱性の概要タブには、アプリケーションコードで発生した内容や脆弱性に関するリスクなど、脆弱性の説明が表示されます。

脆弱性の詳細やアプリケーションコード内での脆弱性の場所を参照するには、詳細タブを選択すると次の情報が表示されます。

脆弱性が存在するメソッド

スキャンによって脆弱性が検出されたファイル

スキャンによって脆弱性が検出されたアプリケーションコードの最初の行

コードの修正方法を参照するには、修正方法タブを選択します。

Secure Code Warriorが推奨するコードの修正方法を参照するには、SCW修正方法タブを選択します。

このタブには、Secure Code Warriorからの推奨事項に加えて、動画、追加情報へのリンク、ガイドラインが含まれています。関連するSecure Code Warriorの情報がない場合、このタブは表示されません。

脆弱性に関するその他の詳細情報は、備考タブを選択すると、次のような情報が表示されます。

脆弱性の検出時間

脆弱性が検出されたコードモジュール

脆弱性の種類(インジェクションなど)

深刻度

リスクの信頼性

脆弱性に適用されるセキュリティ基準

脆弱性に関するアクティビティを参照したい場合、アクティビティタブを選択すると、次のような情報が表示されます。

変更を行ったユーザ

脆弱性のステータスの変更

コメント