組織レベルでのシングルサインオン(SSO)の設定

オンプレミス版のお客様の場合は、シングルサインオンをシステムレベルで設定できます。SaaS版のお客様の場合は、Contrast Securityが認証を設定します。ただし、ユーザに組織のSSOを設定する権限が付与される場合があります。

注記

ユーザがメールアドレスではなくユーザIDで識別されている場合、それらのアカウントは自動的にSSO設定に移行されず、再作成する必要があります。

ContrastでSSOを設定し、多要素認証も使用する場合は、ContrastではなくIDプロバイダ(IdP)を使用して設定してください。ContrastでSSOを設定すると、ユーザを認証する責任はIdPに渡されます。

After configuring SSO for the first time in a hosted installation, it can take several minutes for the configuration to take effect.

SSOを使用していない場合は、多要素認証を必須の設定とすることでシステムを保護してください。

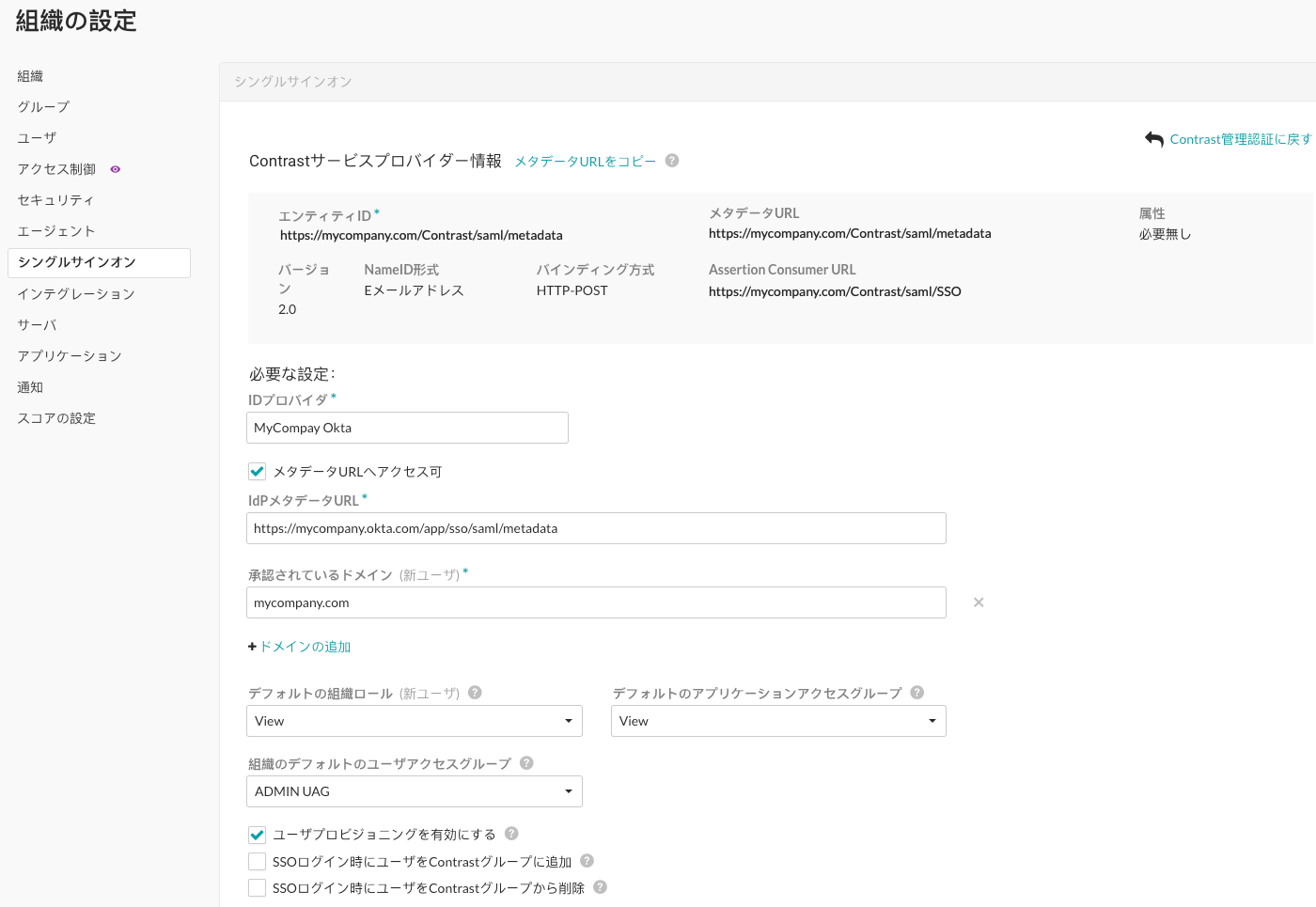

ユーザメニューの「組織の設定」で、シングルサインオンを選択し開始するを選択します。

既存の設定を変更するには、画面下部の編集を選択します。

左側のナビゲーションの「管理」で、シングルサインオンを選択します。

認証方法の変更による影響に関して、警告メッセージが表示される場合があります。先に進む前に、警告をよくお読みください。

画面上部に表示されている情報を使用して、IdPとContrastを設定します。

IdPの名前と、Contrastと接続するための関連メタデータを入力します。

ユーザがContrastにログインするためにSAMLリクエストが行った時に、新しいユーザアカウントを自動的に作成したい場合は、画面下部のユーザプロビジョニングを有効にするのチェックボックスを選択します。

ユーザプロビジョニングのトリガーに使用する必要がある承認されているドメインを追加します(例:

contrastsecurity.com)。ロールとグループを指定します。

オンプレミス版のお客様:ドロップダウンを使用して、新規ユーザのデフォルトの組織ロールとデフォルトのアプリケーションアクセスグループを選択します。

「デフォルトのユーザアクセスグループ」に表示されている値は、設定に適用できません。

SaaS版のお客様:ロールベースのアクセス制御が有効になっている場合は、ドロップダウンを使用して、新規ユーザのデフォルトのユーザアクセスグループを選択します。

「デフォルトの組織ロール」と「デフォルトのアプリケーションアクセスグループ」に表示されている値は、設定に適用できません。従来のアクセス制御を使用している場合は、オンプレミス版のお客様向けの手順に従ってください。

Contrastのグループ名と一致するSAMLグループのメンバーであるユーザを追加するには、SSOログイン時にユーザをContrastグループに追加を選択します。

Contrastのグループ名と一致しないSAMLグループのメンバーであるユーザを削除するには、SSOログイン時にユーザをContrastグループから削除を選択します。

保存を選択します。

新しいブラウザ画面、プライベートブラウザのセッションまたはシークレットウィンドウを開いて、自分のアカウントでSSOログインを試してください。ログインに失敗した場合は、ログイン状中のブラウザに戻り、組織のSSOを無効にしてから、Contrast管理認証に戻すを選択します。